Suốt hai tháng liền, website của mình liên tục hứng chịu các đợt tấn công dữ dội từ sáng đến chiều, khiến hiệu suất sụt giảm nghiêm trọng và hoạt động gần như tê liệt.

Tại VPSTTT, chúng tôi hiểu rõ mối đe dọa này và luôn đồng hành cùng bạn trong việc bảo vệ tài nguyên số. Cloudflare – một trong những nền tảng bảo mật và tối ưu hóa hiệu suất hàng đầu thế giới – là giải pháp hiệu quả và dễ triển khai để ngăn chặn các cuộc tấn công DDoS ngay từ lớp biên mạng.

Trong bài viết này, VPSTTT sẽ hướng dẫn bạn từng bước cấu hình Cloudflare để chống DDoS cho website hoặc VPS, giúp bạn:

- Bảo vệ hệ thống khỏi các cuộc tấn công mạng,

- Tăng tốc truy cập nhờ hệ thống CDN thông minh,

- Nâng cao độ ổn định và độ tin cậy cho website của mình.

Cùng bắt đầu ngay để chủ động phòng thủ – an tâm vận hành!

1. CloudFlare là gì?

CloudFlare là gì?

Cloudflare là một công ty công nghệ chuyên cung cấp dịch vụ bảo mật, tối ưu hiệu suất và phân phối nội dung (CDN) cho các website và ứng dụng web. Nói đơn giản, Cloudflare giúp bảo vệ và tăng tốc website của bạn bằng cách hoạt động như một lớp trung gian giữa người dùng và máy chủ gốc.

Lợi ích khi sử dụng cloudflare

- Bảo mật chống DDoS: Tự động phát hiện và ngăn chặn các cuộc tấn công từ chối dịch vụ (DDoS).

- Tăng tốc website: Nhờ hệ thống máy chủ đặt tại nhiều quốc gia (CDN), Cloudflare rút ngắn thời gian tải trang bằng cách lưu cache nội dung gần người dùng hơn.

- Mã hóa HTTPS miễn phí: Hỗ trợ chứng chỉ SSL miễn phí để bảo mật kết nối website.

- Ẩn IP máy chủ gốc: Giúp che giấu địa chỉ IP thực của server để tránh bị tấn công trực tiếp.

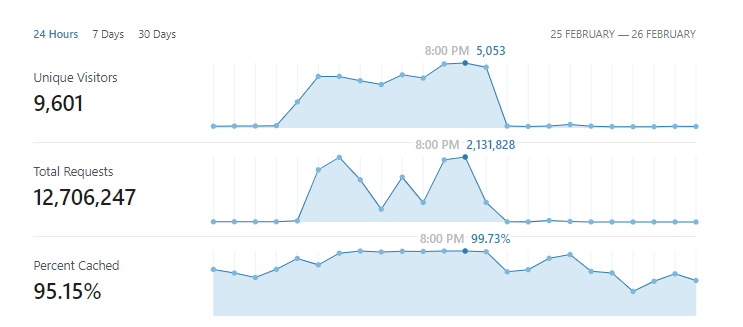

- Phân tích truy cập: Cung cấp báo cáo chi tiết về lượng truy cập, mối đe dọa và hiệu suất.

2. Hướng dẫn chống Ddos bằng“Under Attack Mode”

Bước 1: Đăng nhập vào tài khoản Cloudflare

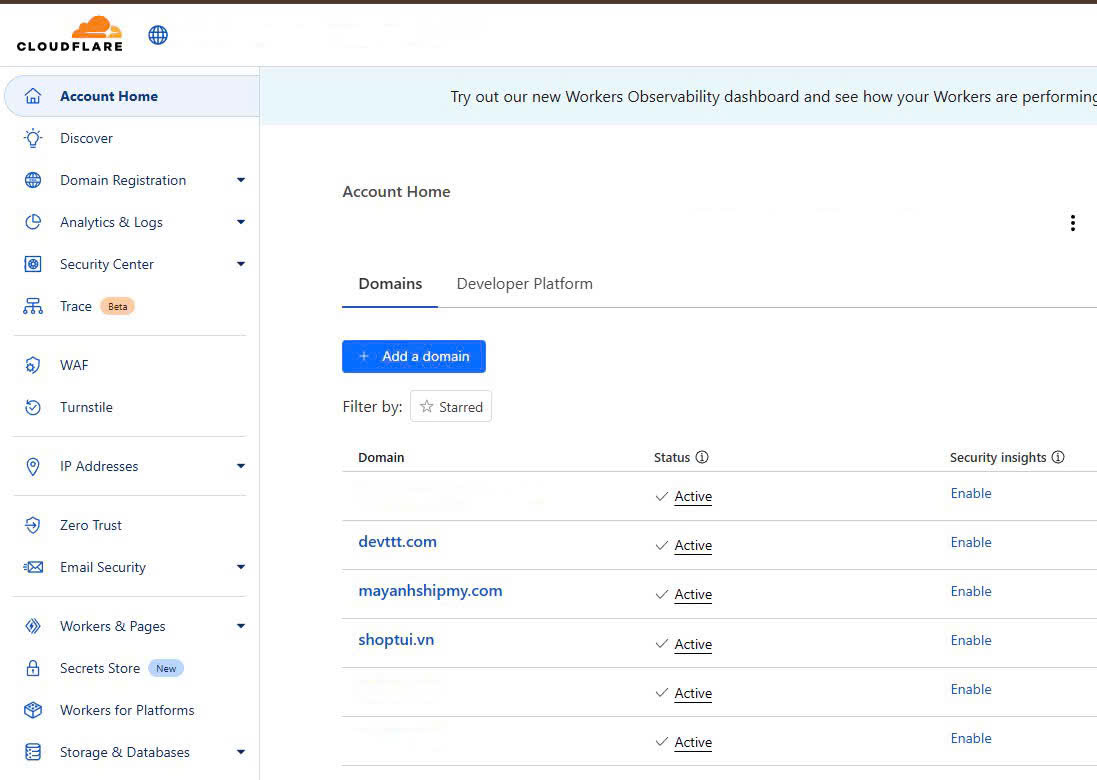

- Truy cập vào Cloudflare Dashboard

- Đăng nhập và chọn domain bạn muốn bảo vệ.

Ví dụ: Mình sẽ chọn tên miền devttt.com

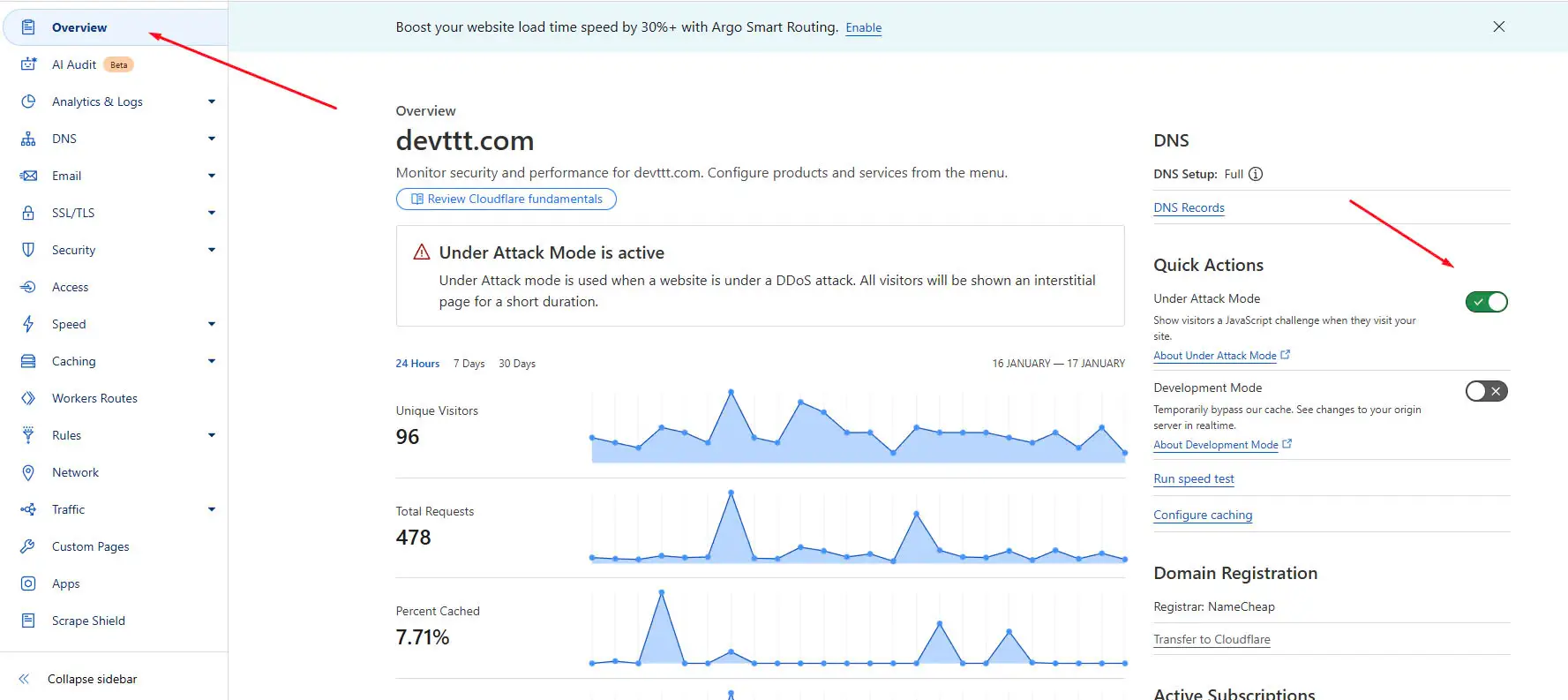

Bước 2: Vào mục Overview và bật chế độ Under Attack Mode

Tại thanh menu bên trái, nhấn vào Overview để truy cập bảng điều khiển chính của website.

Kéo xuống phần Quick Actions ở cột bên phải.

Tại đây bạn sẽ thấy tùy chọn Under Attack Mode, hãy gạt nút bật sang trạng thái ON.

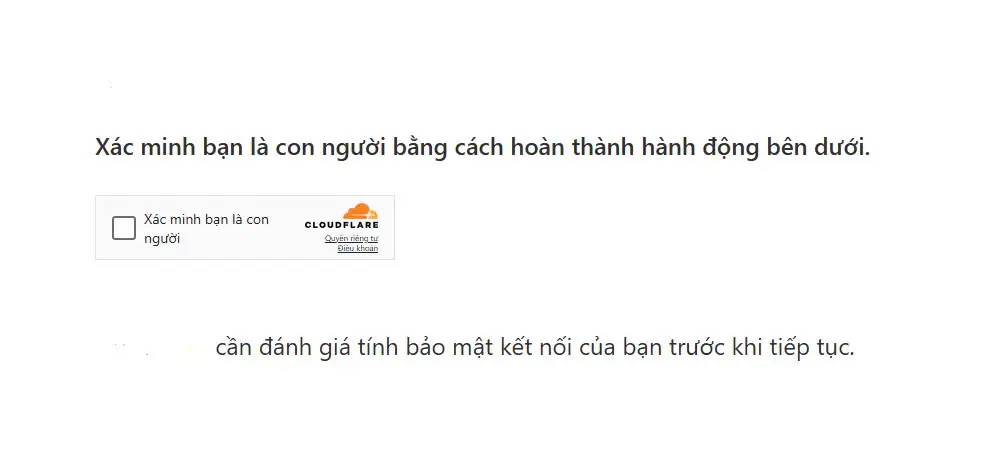

Bước 3: Kiểm tra hoạt động

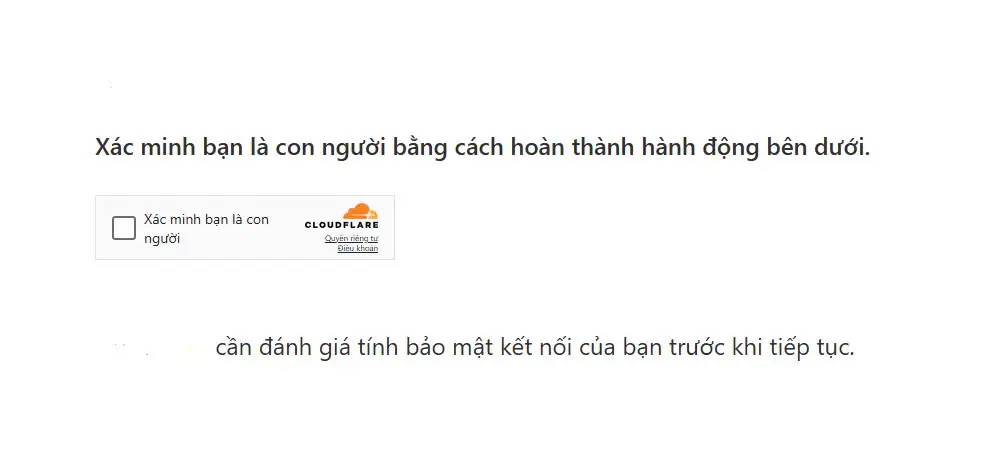

Sau khi kích hoạt, người dùng truy cập website lần đầu sẽ thấy trang kiểm tra bảo mật .

- Tích vào ô “Xác minh bạn là con người” – đây là một captcha đơn giản để xác minh người dùng.

Chờ vài giây để Cloudflare đánh giá tính bảo mật kết nối từ thiết bị của bạn.

Sau khi xác minh thành công, bạn sẽ được tự động chuyển đến trang web chính

Theo đánh giá của VPSTTT, chức năng này chỉ thực sự hiệu quả với các cuộc tấn công DDoS quy mô nhỏ, chủ yếu từ các tool auto F5 hoặc các đối tượng mới làm quen với kỹ thuật tấn công (newbie). Tuy nhiên, nếu attacker tinh ý, họ chỉ cần thiết lập độ trễ lớn hơn 5 giây để vượt qua bước xác minh, và sau đó có thể bắt đầu tấn công như bình thường – điều này khiến hệ thống vẫn dễ bị “toang”.

Thực tế trên mạng, hầu hết các hướng dẫn chỉ dừng lại ở bước bật chế độ Under Attack Mode mà không đi sâu hơn.

Trong giai đoạn đầu của cuộc tấn công – khi kẻ tấn công chỉ sử dụng một vài địa chỉ IP riêng lẻ, đội ngũ VPSTTT vẫn có thể theo dõi access log và tiến hành chặn thủ công các IP khả nghi thông qua tính năng Firewall của Cloudflare.

3. Hướng dẫn chặn IP bằng WAF trên Cloudflare

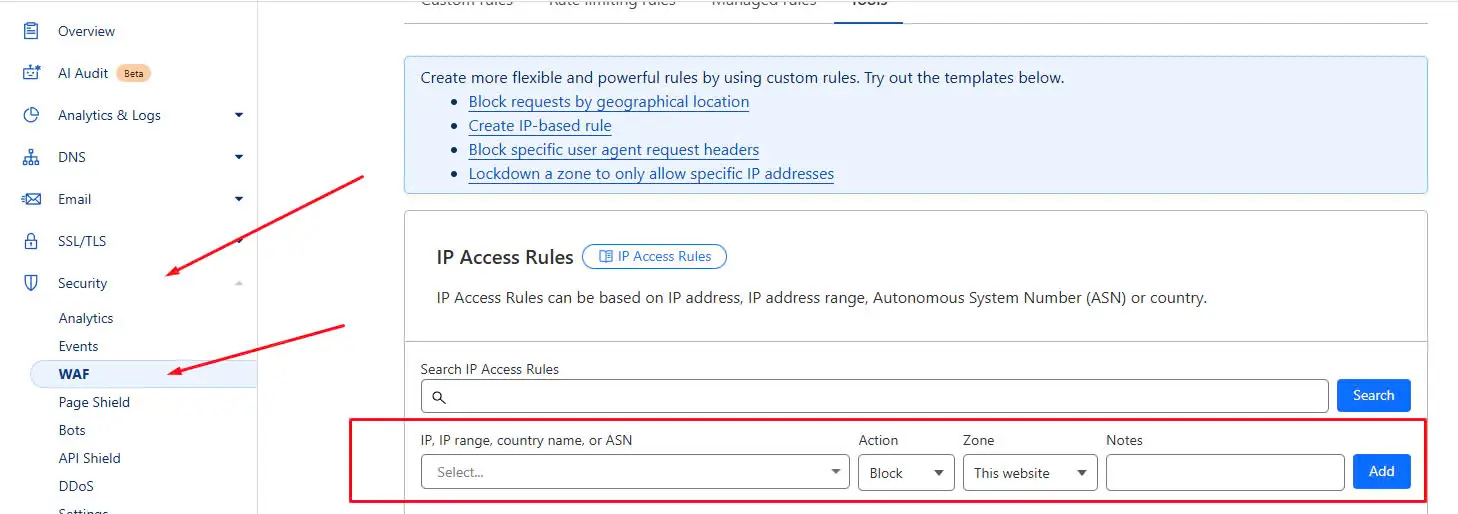

Bước 1: Truy cập vào mục WAF

Từ giao diện chính của Cloudflare, chọn Security (Bảo mật).

- Sau đó, nhấn vào WAF trong menu bên trái để mở giao diện quản lý tường lửa (Web Application Firewall).

Bước 2: Thêm luật chặn IP

- Trong phần IP Access Rules, bạn sẽ thấy các trường nhập liệu như trong ảnh

- Ở mục IP, IP range, country name, or ASN, nhập địa chỉ IP hoặc dải IP mà bạn muốn chặn.

- Ở mục Action, chọn Block để từ chối truy cập.

- Ở mục Zone, chọn tên website cần áp dụng.

- Mục Notes là phần ghi chú giúp bạn dễ dàng theo dõi lý do chặn IP.

- Sau khi điền đầy đủ, nhấn nút Add để hoàn tất.

4. Hướng dẫn Chống DDOS bằng Firewall Rules

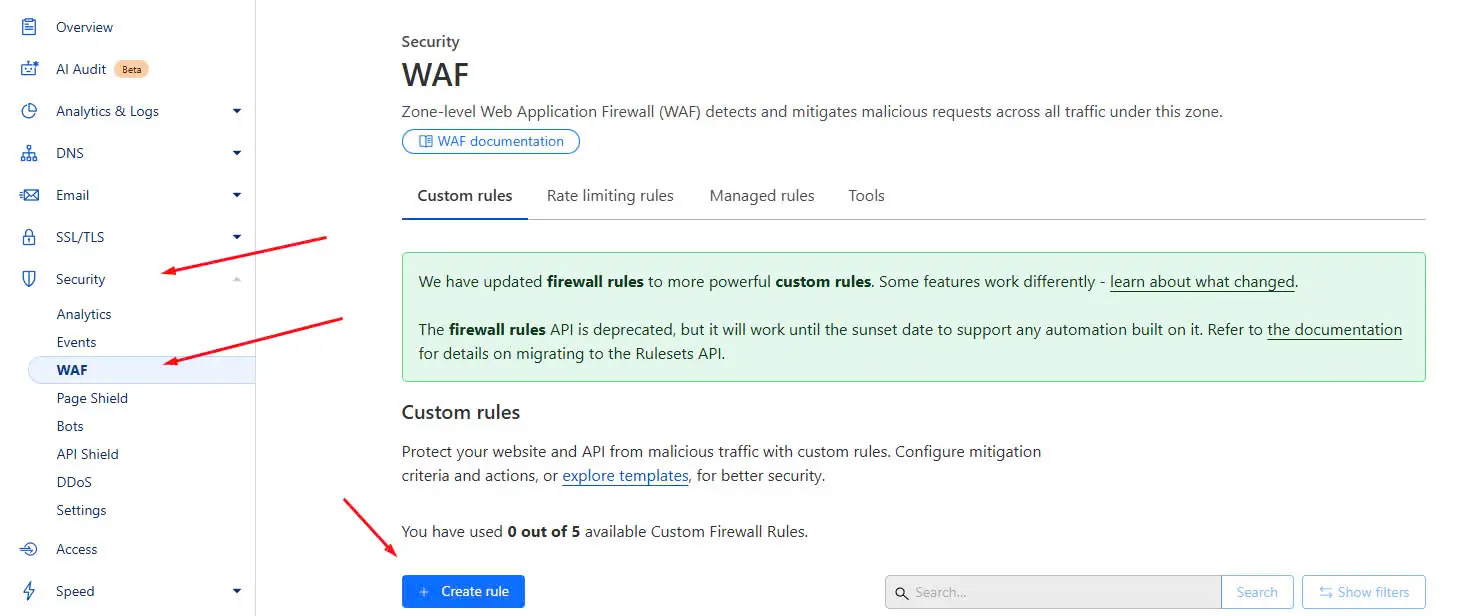

Bước 1: Truy cập vào mục WAF

Từ giao diện chính của Cloudflare, chọn Security (Bảo mật).

- Sau đó, nhấn vào WAF trong menu bên trái để mở giao diện quản lý tường lửa (Web Application Firewall).

- Chuyển sang tab Custom rules – nơi bạn có thể tạo các quy tắc bảo vệ tùy chỉnh dành riêng cho tên miền của mình.

- Click vào nút Create rule để bắt đầu tạo một luật mới.

Với gói miễn phí (Free), bạn có thể tạo tối đa 5 custom rules – đủ để xử lý hầu hết các tình huống tấn công cơ bản hoặc lọc truy cập nghi ngờ.

Phân tích chiến lược bảo vệ của VPSTTT:

Trên thực tế, phần lớn các cuộc tấn công DDoS thường có nguồn gốc từ các địa chỉ IP nước ngoài. Trong khi đó, website của VPSTTT chủ yếu phục vụ người dùng Việt Nam với nội dung thuần Tiếng Việt, nên việc cho phép truy cập từ các IP quốc tế là không thực sự cần thiết.

Vì vậy, VPSTTT đã chủ động thiết lập một rule trong Cloudflare để chặn toàn bộ các IP từ nước ngoài. Điều này giúp giảm thiểu rủi ro bị tấn công từ các nguồn không mong muốn và tối ưu hiệu suất truy cập cho người dùng trong nước.

Tuy nhiên, để không ảnh hưởng đến khả năng index trên các công cụ tìm kiếm như Google, Bing, Yandex…, VPSTTT cũng đã bổ sung thêm một số rule cho phép các IP bot uy tín được đi qua hệ thống tường lửa.

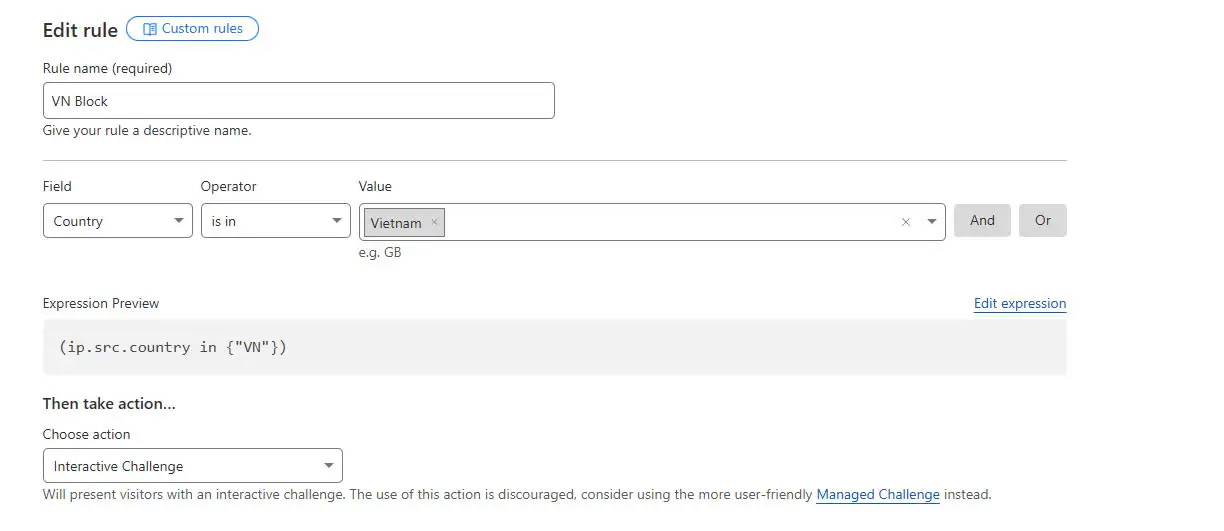

Bước 2: Cấu hình rule

Rule name: Đặt tên cho rule, ví dụ: VN Block.

- Field: Chọn Country.

- Operator: Chọn is in.

- Value: Nhập quốc gia cần áp dụng – ví dụ: Vietnam (hoặc bất kỳ quốc gia nào khác bạn muốn kiểm soát).

- Ở phần Expression Preview, Cloudflare sẽ hiển thị cú pháp tương ứng.

Bước 3: Chọn hành động

Tại mục Then take action…, chọn:

- Interactive Challenge: buộc truy cập phải vượt qua thử thách tương tác (thường là CAPTCHA).

- Hoặc chọn Managed Challenge để có lớp bảo vệ nâng cao hơn (Cloudflare khuyến nghị dùng tùy chọn này).

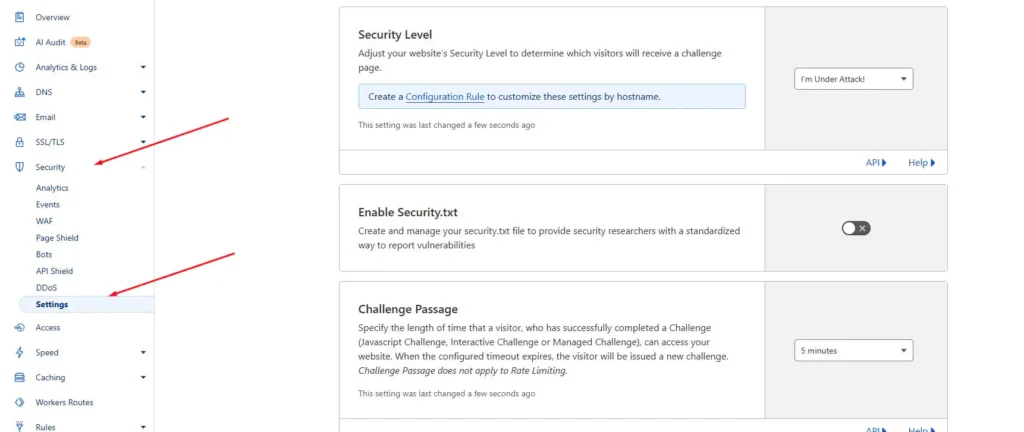

5. Hướng dẫn điều chỉnh mức độ bảo mật và thời gian xác thực ở Cloudflare

Bước 1: Cài đặt mức độ bảo mật

Từ giao diện chính của Cloudflare, chọn Security (Bảo mật).

- Sau đó, nhấn vào Setting trong thanh menu.

- Bạn có thể điều chỉnh cấp độ bảo mật bằng cách chọn các mức như:

Essentially Off, Low, Medium, High, và I’m Under Attack!

Bước 2: Tạo file security.txt

- Enable Security.txt: Tính năng này cho phép bạn tạo file security.txt, giúp các chuyên gia bảo mật liên hệ và báo cáo lỗ hổng nếu có.

- Bạn có thể bật lên bằng cách gạt công tắc sang phải.

Bước 3: Cài đặt thời gian thực

- Bạn có thể đặt thời gian hiệu lực của thử thách (Challenge) sau khi người dùng vượt qua.

- Ví dụ: Chọn 5 minutes, nghĩa là sau khi vượt qua xác minh, người dùng có thể truy cập mà không bị kiểm tra lại trong 5 phút.

- Tại phần “Challenge Passage”, VPSTTT thiết lập khoảng thời gian 1 tuần để hệ thống hiển thị lại giao diện kiểm tra bảo mật đối với các IP client đã vượt qua xác minh trước đó.

- Mục đích của cấu hình này là giúp cân bằng giữa bảo mật và trải nghiệm người dùng, tránh việc phải xác minh liên tục, gây phiền toái cho người truy cập hợp lệ.

6. Kết luận

Sau khi áp dụng đầy đủ các bước cấu hình Cloudflare như đã hướng dẫn, website của bạn sẽ được tăng cường khả năng chống lại các cuộc tấn công DDoS – từ quy mô nhỏ cho đến các đợt tấn công có tổ chức hơn. Với các tính năng như “Under Attack Mode”, IP Access Rules, Custom Firewall Rules và Challenge Passage, Cloudflare giúp kiểm soát và lọc truy cập một cách thông minh, hiệu quả.

Đội ngũ VPSTTT hy vọng rằng bài hướng dẫn trên đã mang lại cho bạn giải pháp thực tiễn và dễ triển khai nhằm bảo vệ hệ thống của mình khỏi các mối đe dọa phổ biến hiện nay.

Nếu bạn cần hỗ trợ thêm trong quá trình thiết lập hoặc tối ưu bảo mật, đừng ngần ngại liên hệ với VPSTTT – chúng tôi luôn sẵn sàng đồng hành cùng bạn trên mọi chặng đường bảo vệ website.