Bảo mật web rất quan trọng, đặc biệt với lỗ hổng XSS, nơi mã độc có thể chiếm quyền trình duyệt. Hiểu và ngăn chặn XSS là cần thiết để bảo vệ dữ liệu. VPSTTT sẽ giúp bạn khám phá cách phát hiện và ngăn chặn XSS hiệu quả.

XSS là gì?

XSS (Cross-Site Scripting) là lỗ hổng bảo mật web, nơi kẻ tấn công chèn mã độc (thường là JavaScript) vào trang web để thực thi trên trình duyệt người dùng. Hậu quả có thể gồm đánh cắp thông tin nhạy cảm, chiếm quyền phiên làm việc, hoặc chuyển hướng đến trang độc hại. Có ba loại XSS chính: Stored, Reflected, và DOM-based.

- Stored XSS: Mã độc được lưu trữ trực tiếp trên máy chủ và được gửi đến người dùng bất cứ khi nào họ truy cập trang bị nhiễm.

- Reflected XSS: Mã độc được chèn vào URL và thực thi ngay khi người dùng nhấp vào liên kết độc hại.

- DOM-based XSS: Mã độc được thực thi dựa trên sự thay đổi DOM của trang mà không cần gửi yêu cầu đến máy chủ.

Giải đáp – Lổ hỏng XSS là gì?

XSS, viết tắt của Cross-site Scripting, là một kỹ thuật chèn mã độc (thường là JavaScript) vào các ứng dụng web. Khi người dùng truy cập vào trang web đã bị nhiễm mã độc, trình duyệt của họ sẽ tự động thực thi đoạn mã này.

Có ba loại tấn công XSS phổ biến, bao gồm:

- Reflected XSS: Mã độc được chèn vào URL, và khi người dùng nhấp vào liên kết đó, mã độc sẽ được thực thi.

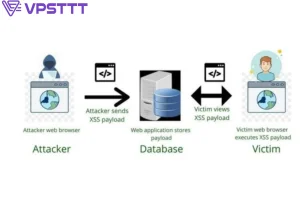

- Stored XSS: Mã độc được lưu trữ trên máy chủ, khi người dùng truy cập vào trang web sẽ tự động kích hoạt mã độc.

- DOM-based XSS: Sử dụng JavaScript để thay đổi nội dung trang web, chèn mã độc vào DOM và thực thi trực tiếp trên trình duyệt.

Cách kiểm tra tấn công XSS

- Kiểm tra đầu vào người dùng: Đảm bảo rằng tất cả đầu vào người dùng (form, URL, cookie) được kiểm tra kỹ lưỡng, không cho phép chèn mã độc.

- Kiểm tra mã nguồn: Sử dụng các công cụ phân tích mã nguồn (code review) để tìm các điểm đầu vào chưa được bảo vệ kỹ.

- Công cụ kiểm tra bảo mật: Sử dụng các công cụ như OWASP ZAP, Burp Suite để tự động kiểm tra và phát hiện các lỗ hổng XSS trong ứng dụng.

- Test thủ công: Thử chèn các đoạn mã đơn giản như

<script>alert(1);</script>vào các trường đầu vào để kiểm tra xem trang có xử lý đúng hay không.

Cách ngăn chặn tấn công XSS hiệu quả

- Sử dụng mã hóa (escaping): Mã hóa các ký tự đặc biệt trong HTML, JavaScript, URL để tránh việc chèn mã độc, chẳng hạn như chuyển

<thành<,>thành>. - Kiểm tra và giới hạn đầu vào: Đặt giới hạn cho các trường đầu vào, chỉ chấp nhận những ký tự, định dạng được cho phép.

- Sử dụng Content Security Policy (CSP): CSP cho phép bạn chỉ định các nguồn hợp lệ cho JavaScript, CSS và các nội dung khác, giúp ngăn chặn mã độc không được phép thực thi.

- Sử dụng thư viện bảo mật: Sử dụng các thư viện như DOMPurify để lọc các đoạn mã không an toàn trong nội dung người dùng.

- Phân quyền và kiểm soát phiên làm việc: Đảm bảo rằng quyền truy cập của người dùng và phiên làm việc được kiểm soát chặt chẽ để tránh việc khai thác các lỗ hổng.

- Cấu hình CORS: Giới hạn quyền truy cập tài nguyên giữa các trang web khác nhau nhằm ngăn chặn các cuộc tấn công XSS.

Mục đích tấn công

Khi nhắc đến lỗ hổng bảo mật XSS (Cross-Site Scripting), một câu hỏi quan trọng thường được đặt ra là: “Mục tiêu của kẻ tấn công XSS là gì?” Việc hiểu rõ mục đích của những cuộc tấn công này là điều cần thiết để xác định mức độ nguy hiểm và áp dụng các biện pháp bảo vệ thích hợp. Dưới đây là những mục đích phổ biến mà kẻ tấn công thường hướng đến khi khai thác lỗ hổng XSS:

1. Đánh cắp thông tin người dùng

Một trong những mục tiêu hàng đầu của kẻ tấn công XSS là thu thập dữ liệu nhạy cảm của người dùng. Những dữ liệu này bao gồm:

- Cookie phiên làm việc: Cookie chứa thông tin xác thực phiên làm việc, cho phép kẻ tấn công chiếm quyền điều khiển phiên đó. Khi nắm được cookie, kẻ xâm nhập có thể mạo danh người dùng và thực hiện các hành động thay họ.

- Token bảo mật: Các token xác thực như CSRF token hoặc JWT (JSON Web Token) thường được sử dụng để bảo vệ hoạt động của người dùng. Việc đánh cắp các token này có thể dẫn đến lỗ hổng nghiêm trọng trong ứng dụng web, mở đường cho các cuộc tấn công tiếp theo.

- Dữ liệu cá nhân: Thông tin cá nhân như địa chỉ email, số điện thoại, và thông tin tài chính cũng có thể bị đánh cắp, gây ảnh hưởng nghiêm trọng đến sự riêng tư và bảo mật của người dùng.

2. Kiểm soát hoạt động của ứng dụng web

Kẻ tấn công có thể lợi dụng XSS để chiếm quyền kiểm soát một phần hoặc toàn bộ ứng dụng web. Điều này cho phép chúng thực hiện các hành động như:

- Gửi các yêu cầu không mong muốn: Kẻ tấn công có thể thao tác với các chức năng của ứng dụng thay mặt người dùng, như thay đổi thông tin tài khoản, gửi tin nhắn hoặc thực hiện các giao dịch bất hợp pháp.

- Chỉnh sửa nội dung trang web: Tấn công XSS có thể được sử dụng để thay đổi hoặc chèn các nội dung giả mạo trên trang web. Điều này thường được sử dụng để lừa người dùng nhấp vào các liên kết độc hại hoặc cung cấp thông tin nhạy cảm cho kẻ xâm nhập.

- Theo dõi hành vi người dùng: Bằng cách chèn mã theo dõi vào ứng dụng, kẻ tấn công có thể thu thập thông tin về thói quen và hành động của người dùng trên trang web, từ đó tạo điều kiện cho các chiến dịch tấn công mục tiêu.

3. Phát tán mã độc đến các thiết bị khác

XSS có thể được sử dụng như một công cụ để phát tán mã độc đến các thiết bị khác thông qua việc chèn mã JavaScript độc hại vào trang web hoặc ứng dụng. Những mã này có thể:

- Cài đặt các phần mềm gián điệp: Mã độc có thể được thiết kế để cài đặt các phần mềm gián điệp trên thiết bị của người dùng mà họ không hề hay biết. Phần mềm này có thể theo dõi hoạt động của người dùng và gửi dữ liệu về cho kẻ tấn công.

- Chuyển hướng đến trang web độc hại: Kẻ tấn công có thể sử dụng XSS để chuyển hướng người dùng đến các trang web giả mạo nhằm lừa đảo hoặc phát tán phần mềm độc hại.

- Lây lan mã độc qua mạng lưới: Một khi mã độc được chèn vào trang web, nó có thể lây lan đến nhiều người dùng khác nhau, biến cuộc tấn công ban đầu thành một cuộc tấn công quy mô lớn trên mạng lưới.

4. Chiếm quyền điều khiển tài khoản người dùng

Kẻ tấn công thường lợi dụng lỗ hổng XSS để chiếm quyền điều khiển tài khoản của người dùng. Với quyền kiểm soát tài khoản, kẻ tấn công có thể:

- Thay đổi thông tin cá nhân: Kẻ tấn công có thể thay đổi thông tin tài khoản, mật khẩu hoặc các thông tin cá nhân khác của người dùng để chiếm quyền sử dụng lâu dài.

- Thực hiện các giao dịch bất hợp pháp: Khi chiếm quyền điều khiển tài khoản, kẻ tấn công có thể sử dụng tài khoản đó để thực hiện các giao dịch tài chính hoặc các hành vi lừa đảo.

- Tấn công dây chuyền: Tài khoản bị chiếm quyền điều khiển có thể được sử dụng để phát tán mã độc hoặc gửi các liên kết lừa đảo đến những người dùng khác, tạo ra một chuỗi tấn công có hiệu ứng lan rộng.

Quá trình tấn công XSS diễn ra như thế nào?

Về cơ bản, quá trình tấn công XSS bao gồm các bước sau:

- Giai đoạn 1: Kẻ tấn công tìm kiếm các trang web có lỗ hổng dễ bị khai thác XSS.

- Giai đoạn 2: Chèn mã độc vào các phần đầu vào của website như form hoặc URL.

- Giai đoạn 3: Khi người dùng truy cập trang web đó, trình duyệt của họ tự động thực thi mã độc.

- Giai đoạn 4: Mã độc sẽ đánh cắp thông tin người dùng hoặc thực hiện các hành vi độc hại khác.

Ví dụ tấn công XSS qua mạng xã hội: Kẻ tấn công đăng một bài viết trên Facebook chứa đoạn mã JavaScript độc hại và mời bạn bè nhấp vào liên kết. Khi nạn nhân nhấp vào bài viết, mã độc sẽ được thực thi, đánh cắp thông tin cá nhân của họ.

Ví dụ tấn công XSS qua email: Kẻ tấn công gửi email giả mạo với nội dung hấp dẫn và kèm theo liên kết độc hại. Khi nạn nhân nhấp vào liên kết, trình duyệt sẽ thực thi mã JavaScript độc hại, dẫn đến việc thông tin cá nhân của họ bị đánh cắp.

Xu hướng tấn công XSS thường gặp

Dưới đây là một số hình thức tấn công XSS phổ biến hiện nay:

- Tấn công Reflected XSS: Trong tấn công Reflected XSS, kẻ tấn công chèn mã độc vào các trang web hoặc ứng dụng web. Khi người dùng truy cập vào các liên kết chứa mã độc này, mã sẽ được thực thi trong trình duyệt của họ, tiềm ẩn nguy cơ bị hack và mất thông tin cá nhân.

- Tấn công Stored XSS: Tấn công Stored XSS nguy hiểm hơn tấn công Reflected XSS vì mã độc có thể được lưu trữ trên máy chủ trong thời gian dài, cho phép kẻ tấn công khai thác nhiều người dùng khác nhau khi họ truy cập trang bị nhiễm mã.

- Tấn công DOM-Based XSS: Tấn công DOM-Based XSS là một loại XSS mà kẻ tấn công lợi dụng lỗ hổng bảo mật trong mã JavaScript của trang web để chèn mã độc (payload) vào DOM của trang. Điều này cho phép kẻ tấn công thực hiện các hành động độc hại như đánh cắp dữ liệu người dùng, thay đổi giao diện trang web, hoặc thậm chí phát động các cuộc tấn công mạng.

Hậu quả và rủi ro của tấn công XSS

Dù là Reflected, Stored, hay DOM-Based XSS, tất cả các loại tấn công này đều tiềm ẩn những rủi ro nghiêm trọng, bao gồm:

- Đánh cắp thông tin nhạy cảm: Kẻ tấn công có thể truy cập và đánh cắp dữ liệu cá nhân, thông tin đăng nhập, và các cookie phiên làm việc.

- Chiếm quyền điều khiển tài khoản: Khi mã độc được thực thi, kẻ tấn công có thể chiếm quyền điều khiển tài khoản của người dùng, từ đó thực hiện các hành động độc hại.

- Phát tán mã độc: XSS có thể được sử dụng để phát tán mã độc đến nhiều người dùng khác, tạo điều kiện cho các cuộc tấn công quy mô lớn như tấn công mạng hoặc botnet.

Biện pháp phòng chống tấn công XSS

Để giảm thiểu nguy cơ bị tấn công XSS, các biện pháp bảo vệ cần được thực hiện nghiêm ngặt, bao gồm:

- Mã hóa và kiểm tra đầu vào: Luôn mã hóa và kiểm tra tất cả dữ liệu đầu vào từ người dùng trước khi hiển thị ra trang web.

- Sử dụng các thư viện chống XSS: Tích hợp các công cụ và thư viện bảo mật như DOMPurify để ngăn chặn mã độc hại.

- Chính sách bảo mật nội dung (CSP): Cấu hình CSP để hạn chế các nguồn tài nguyên mà trang web có thể tải, giúp giảm nguy cơ thực thi mã độc từ các nguồn không tin cậy.

- Cấu hình CORS hợp lý: Đảm bảo chỉ cho phép truy cập từ các nguồn đáng tin cậy để hạn chế nguy cơ tấn công từ bên ngoài.

Mức độ nguy hiểm của XSS đối với Javascript

XSS là mối đe dọa nghiêm trọng đối với các ứng dụng sử dụng Javascript vì:

- Dễ dàng đánh cắp thông tin: Javascript có thể truy cập vào các thông tin quan trọng như cookie, localStorage của trình duyệt, cho phép kẻ tấn công đánh cắp các thông tin nhạy cảm của người dùng.Các loại thông tin dễ bị đánh cắp bao gồm: cookie phiên đăng nhập, token xác thực API, và thông tin thẻ tín dụng.

- Điều khiển hoạt động của Javascript: Kẻ tấn công có thể chèn các đoạn mã Javascript độc hại để kiểm soát hoạt động của ứng dụng, như gọi API nhân danh người dùng, thay đổi giao diện trang web hoặc điều hướng đến các liên kết độc hại.

- Phát tán mã độc sang các trang web khác: Kẻ tấn công có thể lợi dụng quyền truy cập của người dùng để phát tán mã độc, mở rộng tấn công đến các trang web khác.

- Đánh cắp dữ liệu từ nhiều nguồn: XSS có thể được sử dụng để thu thập dữ liệu từ nhiều nguồn khác nhau, gây nguy cơ mất mát thông tin diện rộng.

:

: